Sahte VPN, banka hesaplarını boşalttı: 'Saldırı Türkiye kaynaklı'

Siber güvenlik araştırmacıları, popüler bir VPN ve korsan yayın uygulaması gibi görünen, ancak aslında kullanıcıların banka hesaplarını boşaltmak için hazırlanmış bir kötü amaçlı yazılım hakkında acil bir uyarı yayımladı.

Dolandırıcılık tespiti firması Cleafy’ın raporuna göre, Avrupa’da 3 binden fazla Android cihaz bu zararlı yazılımdan etkilendi.

Saldırı, “Mobdro Pro IP TV + VPN” adlı sahte bir uygulama üzerinden gerçekleştiriliyor. Uygulama, kullanıcılara ücretsiz film, dizi ve spor yayınlarına erişim ile birlikte VPN hizmeti vadederek cihazlara bulaşıyor.

Ancak uygulamanın içinde “Klopatra” adlı son derece gelişmiş bir kötü amaçlı yazılım bulunuyor. Bu yazılım, cihazın tam uzaktan kontrolünü ele geçirmeyi hedefliyor.

Uygulama yüklendikten sonra, kullanıcıyı Android’in erişilebilirlik ayarlarından bazı izinleri vermeye yönlendiriyor. Bu izinler, normalde engelli kullanıcıların cihazlarını daha rahat kullanmaları için tasarlanmış “Erişilebilirlik Servisleri” üzerinden alınıyor.

Kötü niyetli yazılım bu izinleri kullanarak ekran içeriğini okuyabiliyor ve kullanıcı adına işlem yapabiliyor.

Saldırı Türkiye kaynaklı mı?

Cleafy araştırmacıları, bu yöntemi “modern bankacılık dolandırıcılığının temel taşı” diye tanımlıyor çünkü saldırganlar bu sayede cihazı, gerçek kullanıcı kadar yetkin biçimde yönetebiliyor.

Kötü amaçlı yazılımın kodlarındaki bazı ipuçları, saldırının Türkiye kaynaklı olabileceğini gösteriyor.

Cleafy’ye göre, Türkçe konuşan bir grup hem yazılımın geliştirilmesini hem de mağdurlardan para elde etme sürecini yönetiyor. Ancak bu grubun kim olduğu bilinmiyor.

Kodda ve altyapıda Türkçe izler

İlk ipuçları, doğrudan zararlı yazılımın içinde bulundu. Kod içinde geliştiricilerin bıraktığı fonksiyon ve değişken adları Türkçeydi.

Örneğin, uzaktan komutları yöneten temel bir fonksiyonun adının “ArkaUcKomutIsleyicisi” olduğu tespit edildi. Bu ifade İngilizceye “Backend Command Handler” olarak çevriliyor.

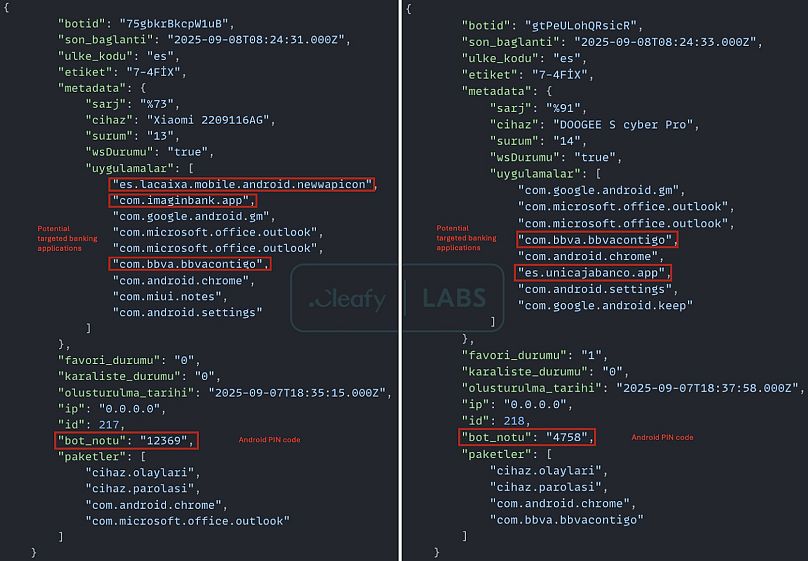

Bu Türkçe izler yalnızca kodda değil, yazılımın kontrol altyapısında (yani Command and Control-C2 sunucularında) da görüldü. Sunuculardan gelen JSON verilerinde (bilgisayarların ve uygulamaların birbirleriyle veri alışverişi yapmak için kullandığı bir dosya ve veri biçimi) alan isimleri Türkçeydi.

Bunlardan bazıları şöyle sıralandı:

Etiket: farklı saldırı kampanyalarını veya yazılım sürümlerini ayırmak için kullanılmış.

Favori_durumu: “favorite status”; önemli veya değerli kurbanları işaretlemek için kullanılmış.

Bot_notu: “bot note”; saldırganların kurbanla ilgili notlarını yazdığı serbest metin alanı.

İnsan eliyle yazılanlar

Araştırmacılar, saldırganların kontrol panelinden elde edilen “bot_notu” alanlarını da inceledi. Bu notlar, saldırıyı gerçekleştiren kişilerin kurbanlarla ilgili tuttukları gerçek notlardı. Yani insan eliyle yazılmış izlerdi.

Örneğin bir notta şu ifadeler yer alıyordu: "7k atılan p*ç şifre z”

Buradaki "7k atılan” ifadesi muhtemelen 7 bin euro tutarında bir para transferi denemesi anlamına geliyor; "p*ç" ise Türkçe'de hakaret niteliğindeki kelime. “Şifre” açıkça parola anlamında; “z” ise muhtemelen cihazın Z şekilli ekran kilidini ifade ediyor.

Kaç kişi dolandırıldı?

Şirketin tahminine göre yaklaşık 1000 kişi bu sahte uygulamanın kurbanı oldu. Uzmanlar, saldırının “başarılı” bulunması nedeniyle diğer siber suç gruplarının da benzer sahte uygulamalar geliştirmeye başlayabileceği uyarısında bulundu.

Cleafy raporunda, “Diğer suç gruplarının da bu yöntemi benimsemesi muhtemel. Bu da tespit ve analiz süreçlerini giderek zorlaştıracak,” ifadelerine yer verdi.

Uzmanlara göre, tehdit istihbaratı topluluklarının bu grubu ve altyapısını yakından izlemeye devam etmesi, kullanıcıların yeni saldırılardan korunması açısından kritik önem taşıyor.

Uzmanlar ayrıca cihazına Mobdro Pro IP TV + VPN veya benzeri korsan içerik sunan uygulamalar indirmiş kişilerin, hemen silmesini ve bankacılık işlemlerinde olağandışı hareketleri kontrol etmesini öneriyor.

Yesterday